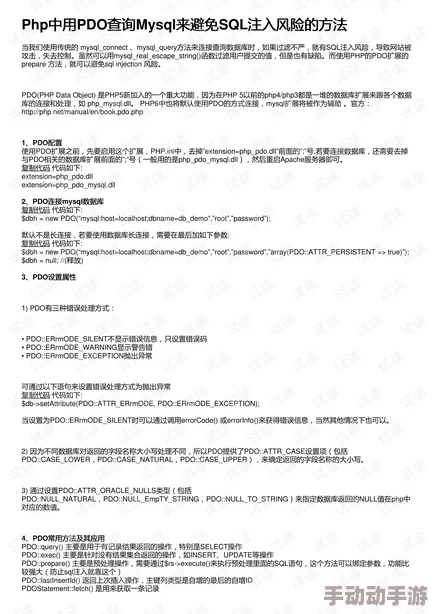

PHP中使用PDO防止SQL注入的注意事项与最佳实践

在PHP中使用PDO(PHP Data Objects)扩展来防止SQL注入是一种非常有效的方法,以下是使用PDO防止SQL注入的注意事项与最佳实践:

一、PDO基础与连接数据库

1、创建PDO对象实例:

* 在使用PDO之前,需要先创建一个PDO对象实例,该实例将包含数据库的连接信息,如数据库类型、主机名、用户名和密码。

示例代码

$dsn = 'mysql:host=localhost;dbname=testdb';

$user = 'username';

$password = 'password';

try {

$pdo = new PDO($dsn, $user, $password);

} catch (PDOException $e) {

echo 'Connection failed: ' . $e->getMessage();

}2、设置错误处理模式:

* PDO提供了多种错误处理模式,如静默模式、警告模式和异常模式,为了更方便地处理错误,通常使用异常模式。

示例代码

$pdo->setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION);

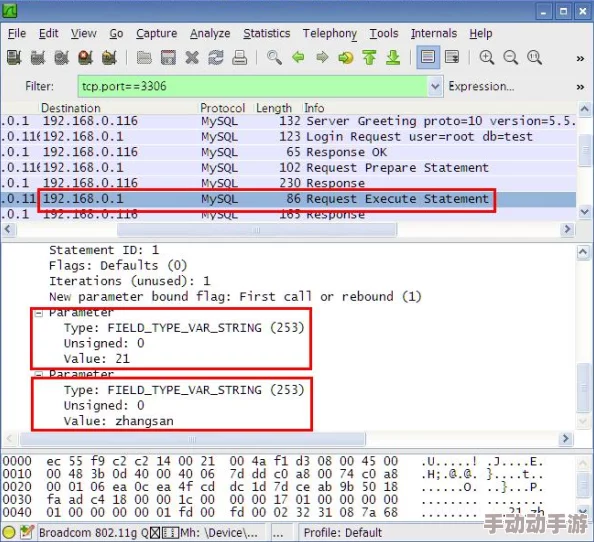

二、使用预处理语句

1、准备SQL语句:

* 使用PDO的prepare方法准备SQL语句,该方法将SQL语句发送到数据库服务器进行预编译,并返回一个PDOStatement对象。

示例代码

$stmt = $pdo->prepare("INSERT INTO users (name, email) VALUES (:name, :email)");2、绑定参数:

* 使用PDOStatement对象的bindParam或bindValue方法将参数绑定到预处理语句中的占位符上。

+bindParam方法绑定一个PHP变量到指定的参数名或问号占位符。

+bindValue方法绑定一个值到指定的参数名或问号占位符,该值在绑定时会被评估。

示例代码

$stmt->bindParam(':name', $name);

$stmt->bindParam(':email', $email);或者

$stmt->bindValue(':name', $name, PDO::PARAM_STR);

$stmt->bindValue(':email', $email, PDO::PARAM_STR);3、执行预处理语句:

* 使用PDOStatement对象的execute方法执行预处理语句。

示例代码

$stmt->execute();

三、处理查询结果

1、获取所有查询结果的数组:

* 使用PDOStatement对象的fetchAll方法。

示例代码

$stmt = $pdo->query('SELECT * FROM users');

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);2、获取一个查询结果的一行数据:

* 使用PDOStatement对象的fetch方法。

示例代码

$stmt = $pdo->query('SELECT * FROM users');

while ($row = $stmt->fetch(PDO::FETCH_ASSOC)) {

echo $row['name'] . ' - ' . $row['email'] . '<br>';

}四、最佳实践

1、权限管理:

* 为数据库用户分配尽可能少的权限,避免使用具有管理员或超级用户权限的账户来连接数据库。

2、输入验证与清理:

* 尽管预处理语句可以有效地防止SQL注入,但仍然建议对所有用户输入进行验证和清理。

* 使用PHP的过滤函数(如filter_var和filter_input)来验证和清理用户输入。

3、错误处理:

* 合理处理数据库错误,避免向最终用户显示详细的数据库错误信息,这些信息可能会被攻击者利用来发动更精确的攻击。

4、密码安全:

* 确保数据库用户的密码足够复杂且难以猜测,避免使用简单的密码或默认密码。

5、软件更新:

* 保持PHP、数据库管理系统和所有相关软件的最新版本,这些更新通常包含安全修复和改进。

6、访问控制:

* 如果可能的话,不要允许Web服务器直接访问数据库,而是使用中间件或API来代理数据库请求。

7、监控与日志记录:

* 实施适当的监控和日志记录机制,以便及时检测和响应任何可疑活动。

通过遵循以上注意事项和最佳实践指南,并结合PDO预处理语句的使用,可以大大提高PHP应用程序与数据库交互的安全性。